Por Augusto Lima* – Especialista em Segurança da Sonner

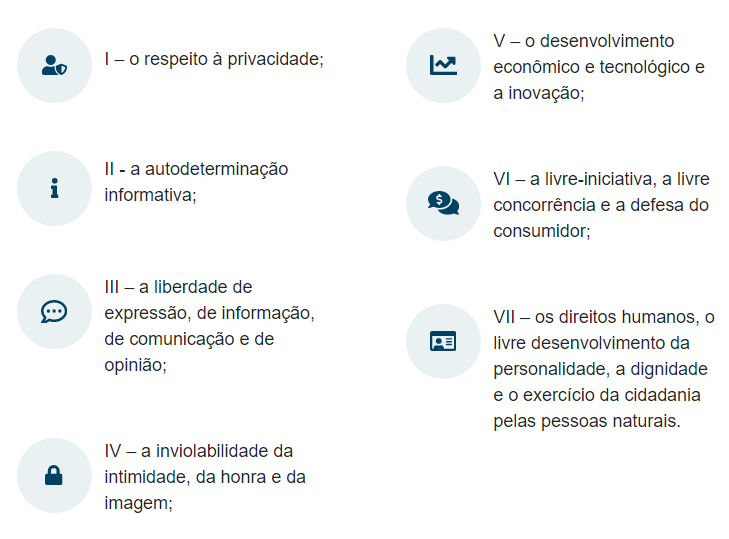

Como alguns já devem saber, já estamos sobre a vigência da Lei Geral de Proteção de Dados e as sanções financeiras e administrativas estão a ponto de serem uma realidade para aqueles que não se adequarem corretamente com os princípios básicos garantidos pela Lei.

Princípios da LGPD – Fonte: https://www.stj.jus.br/sites/portalp/WebPub/NovoPortal/LGPD.aspx

Nós da Sonner temos tomado o cuidado para que nossos softwares se adequem a cada um desses princípios como parte do compromisso em facilitar a gestão pública, adotando uma estratégia baseada em normas e padrões reconhecidos como sendo as melhores práticas do mercado, utilizando conceitos de privacy by design e security by design, garantimos que o respeito às exigências legais estejam presentes desde a concepção de nosso produto.

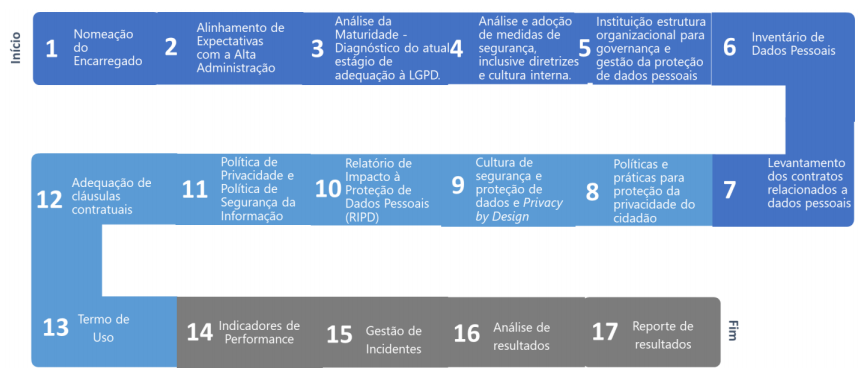

Contudo, existe ainda um “dever de casa” a ser feito por cada um de vocês para garantir que os titulares dos dados tenham seus direitos respeitados. Como muitos ainda não tiveram a oportunidade de iniciar seus projetos de adequações, esperamos que esse breve guia composto de passos importantes e links para informações mais detalhadas possa ser o ponto de partida para essa nobre missão.

Buscando a conformidade

Os passos mencionados acima foram tirados do Guias operacionais para adequação à Lei Geral de Proteção de Dados Pessoais (LGPD) fornecido pela Secretaria de Governo Digital, que foi elaborado por profissionais da área de privacidade, governança e segurança já moldados aos ditames da LGPD. São etapas aparentemente simples de entender, porém quando colocadas em prática, podem ser um pouco confusas se o trabalho não for bem estruturado, portanto, tenha em mente a necessidade de criar um “Comitê de Privacidade” em sua instituição, esse comitê deverá ser composto por profissionais que conhecem bem as particularidades do seu setor. Uma Entidade Governamental é composta por diversos setores e é impossível que uma só pessoa compreenda todo o processo, além de particularidades jurídicas e tecnológicas, principalmente de segurança da informação, por isso a necessidade de um comitê multidisciplinar e comprometido com os princípios da LGPD.

O comitê de privacidade deverá participar da criação do plano de ação para a adequação legal, discutir e tomar decisões sobre o tratamento dos dados pessoais e assegurar o comprometimento de todos com a privacidade. Juntamente com a nomeação do comitê será necessário a nomeação de um encarregado de proteção de dados (também conhecido como DPO) que é um pilar essencial e uma exigência legal para entidades do poder público. O encarregado é responsável por intermediar a comunicação entre Controladores dos dados, titulares dos dados e a Autoridade Nacional de Proteção de Dados (ANPD) que é órgão regulador responsável por fiscalizar a aplicação da LGPD. Esse canal de comunicação deve ser estabelecido e mantido, observando os prazos legais de respostas às solicitações dos titulares.

Em seguida, deverá ser feito uma análise crítica da situação atual da instituição, através de um diagnóstico de adequação à LGPD (https://www.gov.br/governodigital/pt-br/seguranca-e-protecao-de-dados/diagnostico-adequacao-lgpd) e requisitos básicos de uma estrutura de segurança da informação voltada para a privacidade (https://www.gov.br/governodigital/pt-br/seguranca-e-protecao-de-dados/guias/guia_requisitos_obrigacoes.pdf)

O passo seguinte é um dos mais delicados e trabalhosos de todo o processo, por consequência o mais importante. A criação de um inventário de dados pessoais permite à instituição conhecer os dados que ela processa, a necessidade desses dados e os cuidados específicos que precisam ser tomados com esse dado. Permite também o conhecimento do fluxo dessa informação que posteriormente servirá de base para uma análise de risco mais eficiente. Tentar adequar uma instituição pública à LGPD sem conhecer o inventário de dados será como gerenciar o caos. (https://www.gov.br/governodigital/pt-br/seguranca-e-protecao-de-dados/guias/guia_inventario_dados_pessoais.pdf )

Em seguida, todos os contratos de produtos e serviços que envolvam o uso de dados pessoais precisam ser revisados. Lembrando que é responsabilidade de todos o compromisso com a privacidade e que a instituição deverá exigir que todos seus colaboradores, fornecedores e clientes tenham o devido cuidado com a proteção da privacidade, para tanto, a elaboração de um instrumento contratual é extremamente necessária. Partindo por esse mesmo princípio, deve-se também elaborar (usando como base os guias já citados anteriormente) uma política de privacidade que deverá ser conhecida e aplicada por todos os envolvidos nos tratamentos de dados pessoais. Isso colaborará para a criação de uma cultura de privacidade e segurança em sua instituição que passará a ser mais proativa e não reativa.

Em posse de toda essa informação, agora temos condições de realizar o Relatório de Impacto à Proteção de Dados Pessoais (RIPD), que é um instrumento bastante eficiente na compreensão dos processos de tratamentos de dados, bem como o entendimento dos riscos aos quais esses processos estão inseridos e o conhecimento das medidas para redução desse risco. Sempre que surgir um novo processo de tratamento de dado pessoal, é uma boa prática a elaboração desse relatório para compreensão dos riscos inerentes a cada operação. ( https://www.gov.br/governodigital/pt-br/seguranca-e-protecao-de-dados/guias/guia_template_ripd.docx )

Esse guia servirá como base para a avaliação dos riscos para a elaboração do RIPD (https://www.gov.br/governodigital/pt-br/seguranca-e-protecao-de-dados/guias/guia_avaliacao_riscos.pdf )

Recomenda-se também a adoção de frameworks de segurança da informação, que serão bem úteis ao elaborar uma política de segurança da informação, políticas de privacidade e gestão de incidentes relacionados à segurança e quebra de privacidade. (https://www.gov.br/governodigital/pt-br/seguranca-e-protecao-de-dados/guias/guia_framework_seguranca.pdf ). É extremamente importante se basear nas melhores práticas ao se tratar de segurança da informação, existe um conjunto de estudos a respeito de cada aspecto coberto nesses frameworks de segurança e ignorar alguns desses aspectos pode ser a falha que irá comprometer todo seu processo.

Para elaboração das políticas e de Termos de Uso, você poderá recorrer a esse guia (https://www.gov.br/governodigital/pt-br/seguranca-e-protecao-de-dados/guias/guia_tupp.pdf )

Por fim, é necessário compreender que todo esse processo deve ser um ciclo dentro de sua organização, sempre haverá melhorias a serem pontuadas e excessos a serem cortados, para isso é importante a criação de metodologias de avaliação de performance e de aderência dos passos praticados anteriormente, planejamento de respostas a incidentes e avaliação dos resultados alcançados. Riscos e novos processos de tratamento de dados surgem diariamente e como já vimos aqui, é necessário que haja uma cultura de segurança e de privacidade para que incidentes não planejados sejam evitados. Nos comprometer com a segurança dos dados pessoais do cidadão é um dever contínuo, é o respeito a um direito humano fundamental: a privacidade.

Onde buscar mais informações?

⦁ ISO/IEC 38500: está fundamentada em 6 princípios aplicáveis a qualquer porte de organização, oferecendo as diretrizes básicas para a implementação e manutenção de uma eficaz governança de TI

⦁ ISO/IEC 27003 : contém um conjunto de diretrizes para a implementação do SGSI. Enquanto a ISO/IEC 27001 disponibiliza apenas requisitos, aqui obtemos uma orientação detalhada.

⦁ ISO/IEC 27004: define métricas de medição para a gestão da segurança da informação. Pode ser uma importante aliada no momento de definir metas de níveis de serviço para a segurança da informação.

⦁ ISO/IEC 27001: Requisitos para o sistema de gestão de segurança da informação

⦁ ISO/IEC 27005: Diretrizes para avaliar riscos de segurança de informação

⦁ ISO/IEC 27002: Controles para segurança da informação (o que convém fazer)

⦁ ISO/IEC 27701: SGSI voltado para a privacidade

⦁ Crimes Eletrônicos – Lei n.º 12.737, de 30 de novembro de 2012;

⦁ Lei Anticorrupção – Lei n.º 12.846, de 1º de agosto de 2013;

⦁ Lei de Acesso à Informação – Lei n.º 12.527, de 18 de novembro de 2011;

⦁ Marco Civil da Internet – Lei n.º 12.965, de 23 de abril de 2014

Augusto Alves é entusiasta de segurança da informação, com foco em privacidade e proteção de dados, MBA em CyberSegurança pelo IGTI, Information Security Officer (https://www.exin.com/career-path/exin-certified-information-security-officer) e Data Protection Officer ( https://www.exin.com/career-path/exin-certified-data-protection-officer?language_content_entity=en) certificado pela certificadora holandesa EXIN.